Arrivée de Checkm8 sur IOS 16

Dans la forensique des appareils iOS, le processus d'extraction de bas niveau joue un rôle crucial dans l'accès aux données essentielles à des fins d'analyse. L'extraction au niveau du chargeur d'amorçage via checkm8 a constamment été la méthode d'extraction la plus efficace et la plus sûre sur le plan forensique pour les appareils présentant une vulnérabilité au niveau du chargeur d'amorçage.

Cependant, même si Elcomsoft a récemment intégré une des meilleures méthodes d'extraction sur Linux et Windows, la prise en charge de iOS 16 sur ces plateformes accusait toujours un retard.

Dans cet article, nous parlerons des complexités liées aux extractions sur iOS 16 et de la manière dont Elcomsoft les a contournées dans la dernière version de iOS Forensic Toolkit.

Checkm8 ?

Checkm8 est un exploit bootrom (chargeur d'amorçage en lecture seule) qui a été découvert en septembre 2019. Cet exploit tire parti d'une vulnérabilité matérielle présente dans les processeurs Apple A5 à A11, ce qui inclut un large éventail d'appareils iOS, allant de l'iPhone 4s à l'iPhone X.

Contrairement à d'autres exploits qui ciblent des failles logicielles, Checkm8 exploite une faille matérielle au niveau du bootrom, ce qui signifie qu'il est impossible pour Apple de patcher cette vulnérabilité sur les appareils déjà existants. Cela en fait un outil puissant pour les chercheurs en sécurité et les professionnels de la forensique numérique.

L'exploit Checkm8 permet d'accéder au bootrom de l'appareil, ce qui permet d'exécuter du code non signé au niveau du chargeur d'amorçage. Cela ouvre la porte à une variété d'utilisations, y compris le contournement du verrouillage iCloud, la réparation d'appareils briqués et, dans le cas qui nous intéresse, l'extraction forensique des données depuis des appareils iOS.

Il est important de noter que l'exploit Checkm8 ne fonctionne pas sur tous les appareils iOS et donc jusqu'à présent n'était pas possible sur IOS 16.

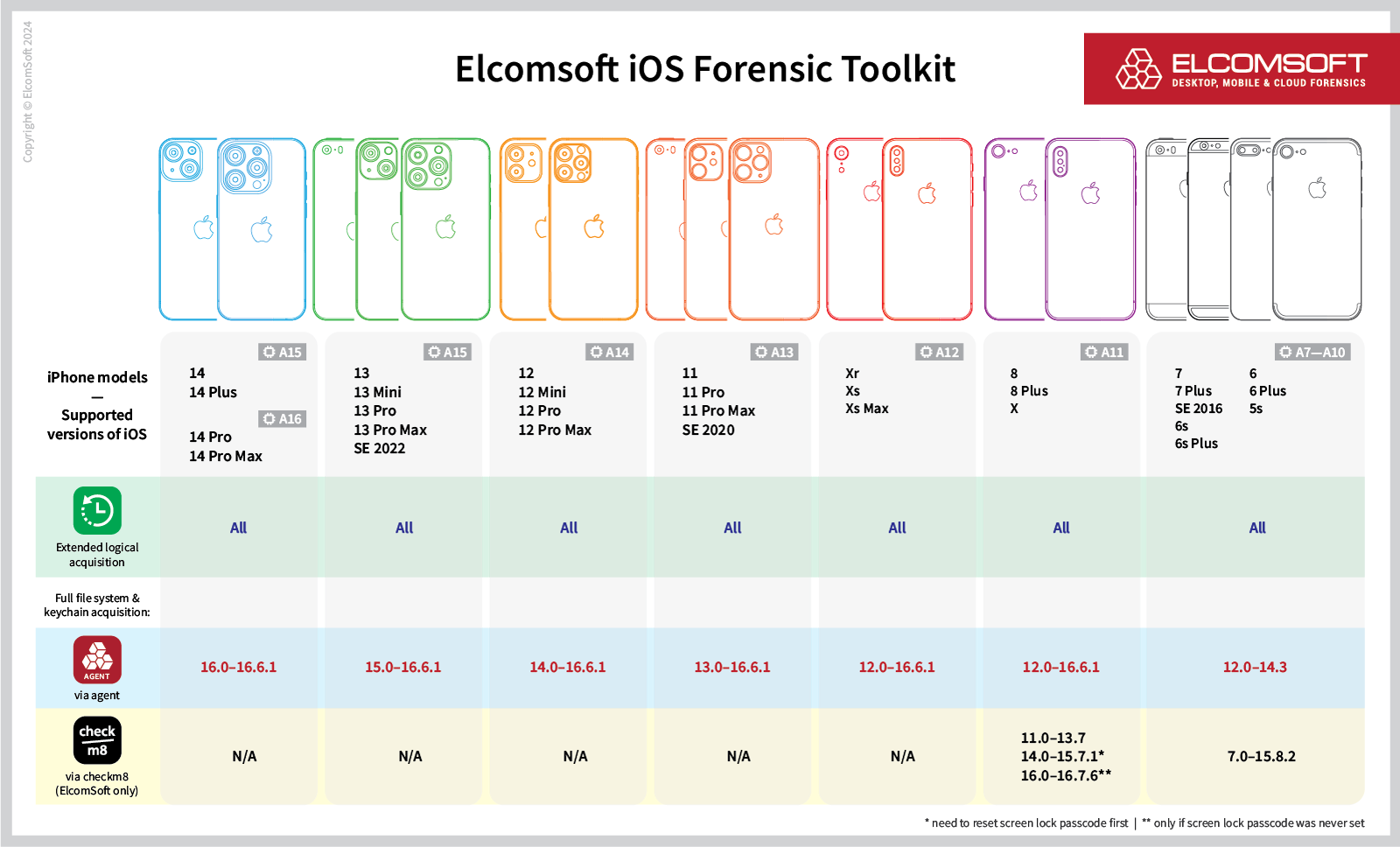

Remarque : l'exploit checkm8 ne fonctionne actuellement pas sur Windows, donc l'appareil doit d'abord être exploité de manière externe, soit via un Raspberry Pi Pico (pour les appareils A5/A5X comme l'iPhone 4s), soit via une machine Linux/macOS. Vous pouvez consulter la matrice de compatibilité actuelle ci-dessous.

iOS 16: le nouveau format de disque RAM

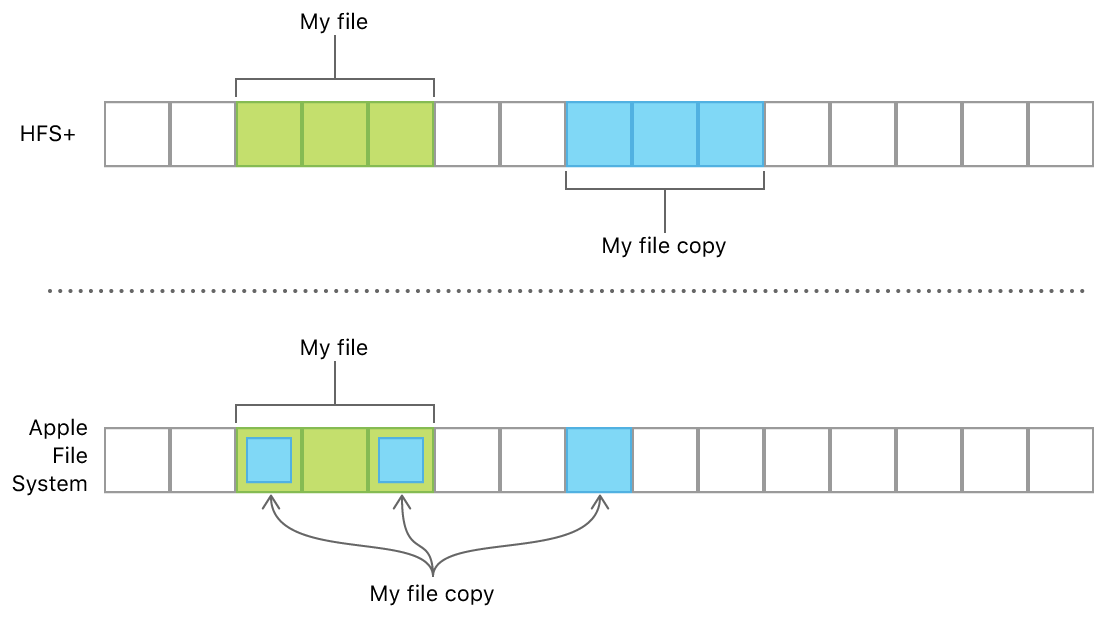

Avec l'avènement d'iOS 16, un changement significatif s'est produit alors que le disque RAM passait au système de fichiers APFS. Alors qu'Apple avait introduit APFS comme système de fichiers principal sur leurs appareils mobiles dès iOS 10.3, le disque RAM utilisé pour la restauration ou la mise à niveau d'iOS était resté au format de fichier HFS jusqu'à iOS 16.

Auparavant, Elcomsoft utilisait sa propre implémentation du système de fichiers HFS pour modifier en temps réel le disque RAM de restauration à partir du fichier firmware IPSW, afin de supprimer les fichiers inutiles et d'insérer nos programmes utilisés pour l'extraction de données, mais avec la transition vers APFS, cela n'était plus possible.

Pour les utilisateurs de Mac, cela n'a pas posé de problème majeur, car APFS est nativement pris en charge dans macOS, ce qui nous a permis de recourir à des outils intégrés comme 'hdiutil' pour redimensionner le ramdisk et le monter pour modifier son contenu. Les utilisateurs de macOS devaient confirmer le message suivant sur leur ordinateur et devaient s'authentifier avec Touch ID ou un mot de passe pour continuer :

Sur d'autres plates-formes, des outils appropriés pour modifier (redimensionner/créer) les systèmes de fichiers APFS n'existent pas. Même s'il existe quelques implémentations publiques pour permettre le montage APFS sur Linux, nous ne pouvons pas nous fier à ce qu'elles créent un ramdisk fonctionnel, et la plupart de ces implémentations sont de toute façon en lecture seule.

Dans les développements récents, nous avons créé notre propre implémentation du système de fichiers APFS similaire à ce que nous avions déjà pour le système de fichiers HFS, ce qui nous permet de redimensionner et de modifier le ramdisk APFS en mémoire en temps réel sans avoir besoin de pilotes externes. Cela permet le processus d'extraction sur Linux et Windows, et simplifie l'extraction sur macOS (en supprimant la fenêtre contextuelle hdiutil).

Grâce à ces améliorations, le processus d'extraction des appareils compatibles avec iOS 16 devient plus accessible. Notamment, l'extraction d'iOS 16 est désormais prise en charge sur les appareils suivants :

- iPhone 8, 8 Plus, X

- iPad Pro 1, 2

- iPad 5, 6, 7

- Apple TV 4 (HD), 4K (1re génération)

- Apple HomePod (1re génération)

Limitations

Avec la sortie d'iOS 16, Apple a rendu les choses plus difficiles pour les spécialistes de la forensique mobile. iOS 16 a ajouté un renforcement supplémentaire au SEP (Secure Enclave Processor), qui est responsable de la protection des données du système. Lors du démarrage de l'appareil en mode DFU, le SEP désactive les clés de cryptographie nécessaires pour décrypter les données utilisateur. Dans iOS 15, il suffisait de supprimer le code d'accès lors du démarrage en mode normal pour ne pas dépendre de ces clés désactivées matériellement lors de l'extraction. Cependant, dans iOS 16, si un code d'accès a déjà été défini sur l'appareil après une restauration propre, il n'est plus possible de ne pas dépendre des clés désactivées par le SEP, ce qui améliore considérablement la protection des données utilisateur.

Sur les anciens appareils A10X (comme l'iPad Pro 2), nous pouvons exploiter le SEP avec blackbird et indiquer au SEP de ne pas désactiver ces clés, tandis que les appareils plus anciens (<= A9) comme l'iPad 5 n'ont pas reçu ce renforcement en premier lieu.

Par conséquent, l'extraction échouera si un code d'accès a déjà été utilisé sur l'iPhone 8, 8 Plus ou l'iPhone X après la configuration initiale. La valeur pratique des solutions d'Elcomsoft pour ces appareils est faible, car la grande majorité des iPhones d'Apple sont (ou du moins étaient) protégés par un code d'accès.

Conclusion

L'avenir de la cyber-forensique est entre vos mains. Avec L'outils de pointe et notre engagement envers l'excellence, nous continuous à repousser les limites et à ouvrir de nouvelles perspectives. Restez à l'affût pour plus de mises à jour et d'innovations passionnantes alors que nous continuons notre voyage vers l'avant-garde de la technologie.

Commandez vos solutions Elcomsoft chez ENIX (Partenaire Officiel Elcomsoft au Cameroun)